Windows: Ochrana hesel nyní v základní výbavě

Den ode dne častěji se potkáváme s útoky na hesla uživatelů. Bohužel totiž stále platí, že hesla jsou onen klíč k pomyslnému hradu a korunovačním klenotům. Neboť druhý faktor, ona pomyslná stráž u hradní brány a komnaty královské rodiny, je pro mnohé organizace jen pouhým snem purkrabího.

Tyto útoky vídáme nejen v prostředí internetu ve formě stále sofistikovanějších phishing kampaní, u kterých běžní uživatelé často bohužel nemají ani šanci poznat rozdíl oproti legitimnímu přihlašovacímu dialogu. Ale také na samotných počítačích, které už útočník kompromitoval třeba pomocí škodlivé přílohy v e-mailové zprávě.

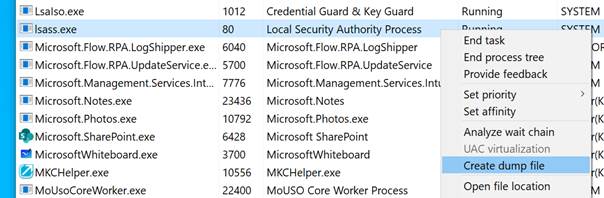

V takových případech útočník sahá k arzenálu standardních metod a nástrojů, například oblíbenému Mimikatz. Zde často spoléhá též na běžnou praxi, kdy jsou uživatelé též i lokálními správci daného počítače. A jednoduše si hesla uživatele ze systému vytáhne, například pomocí otisku paměti procesu, který hesla zpracovává.

Obrázek 1: Copak v paměti obsahuje proces lsass.exe?

Operační systém se samozřejmě takovým útokům umí bránit a ve Windows najdeme řadu metod a technik, jak omezit a znesnadnit možnost takové krádeže za bílého dne. Třeba zlepšením samotného zpracování hesel, kdy je omezena doba, kdy se v paměti nalézají, nebo jejich plného odstranění. Třeba s Windows Hello for Business.

Attack Surface Reduction

Takzvaná ASR pravidla jsou tu s námi již delší dobu. Jejich cílem je omezit možný prostor pro realizaci i dosud neznámých typů útoků jednoduše tím, že blokují určité akce v operačním systému nebo aplikacích, které tyto pravidla podporují. Především jsou to aplikace sady Microsoft Office, které díky podpoře maker a dalších systémových volání jsou oblíbeným cílem útočníků.

Mezi tyto pravidla počítáme například zákaz spouštění vnořených procesů, tvorbu spustitelného kódu, volání WMI nebo spuštění neznámých procesů a další. Jejich plný výčet i možnosti nastavení najdete v dokumentaci v článku Attack surface reduction rules reference | Microsoft Docs.

Mnoho organizací ASR pravidla ke spokojenosti využívá, ale toto procento je bohužel značně malé. Většina správců IT nemá o existenci těchto pravidel ani ponětí. Jejich konfigurace je možná přes doménové politiky, Microsoft Endpoint Configuration Manager a také především Microsoft Intune. Poslední jmenovaný obsahuje společně s Microsoft Defender for Endpoint i reporty o případných blokacích, které jinak bylo nutné zpracovávat přímo z událostí na koncových stanicích.

A právě jedním ze základních ASR pravidel je dodatečná ochrana LSASS procesu, Local Security Authority Subsystem Service, jenž se stará o nejdůležitější, zprostředkování uživatelské autentizace. Tedy zpracování, ověření, změna, uložení hesel, přístupových tokenů.

Microsoft nyní v rámci průběžných aktualizací operačního systému i Windows Defender mění nastavení jednoho z ASR pravidel. Konkrétně se jedná právě o pravidlo:

Block credential stealing from the Windows local security authority subsystem (lsass.exe)

Alternativně bývá též označováno jako

Flag credential stealing from the Windows local security authority subsystem

Systém tak bude blokovat pokusy aplikací číst a přistupovat k tomuto procesu. Což může zásadně posunout bezpečnost systému směrem k vyšší základní laťce.

Na stranu druhou existují různé aplikace a důvody, které mohou mít regulérní důvod k tomuto procesu přistupovat. Ne možná zrovna správnou metodou, ale je tomu prostě historicky tak. Jsou to například různé aplikace třetích stran, které v systému využívají znalosti otisku hesla uživatele pro doručení SSO (jednotného přihlášení) i bez nutnosti využít či generovat vlastní přístupový token. Což jsou například různé VPN aplikace.

Organizace má samozřejmě možnost pomocí politik toto chování upravit. A využít tak například režimu auditování takových operací. Mají tak možnost zjistit, které procesy přístup běžně používají. A zda jsou regulérní, škodlivé, nebo jen špatně napsané. A teprve ve chvíli, kdy budou aplikace a IT systémy připraveny, chování přepnout. Alternativně doufat, že tato změna jejich aplikace a prostředí neovlivní. Což bude případ většiny čtenářů, která se může těšit na mnohem klidnější spánek.

Windows 11

S postupným upgrade na novou verzi Windows se pak můžete těšit na další dodatečné metody ochrany před podobnými útoky.

LSA (Local Security Authority) bude ve výchozím stavu načítat pouze důvěryhodný a podepsaný aplikační kód, Credential Guard chránící dále zpracování pověření bude též zapnut ve výchozím stavu a nově bude proti phishing útokům pomáhat i Microsoft Defender SmartScreen.

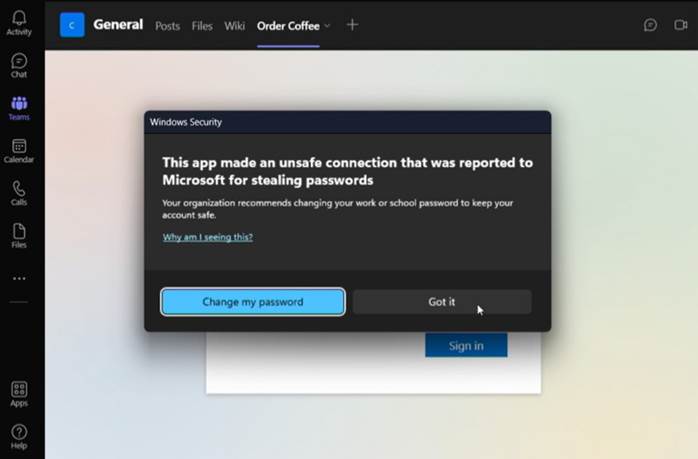

Ten bude uživatele varovat před použitím přihlašovacích údajů mimo důvěryhodné zdroje. Například zde v aplikaci Microsoft Teams, kde byla vnořena falešná webová stránka imitující přihlášení do Microsoft 365.

Obrázek 2: Microsoft Defender SmartScreen chrání před phishing útoky (Zdroj: Microsoft)

Sdílej v médiích