Společnosti se potýkají se stále masivnějšími útoky na své infrastruktury. Čísla otevřených komunikací infrastruktur v ČR se příliš nemění, spousta zaměstnanců zůstává i nadále na trvalém home office. Stále tak zůstávají otevřené infrastruktury společností, a to i těch, jejichž přístupnost z internetu není nutná. Můžeme tak sledovat, že komunikace z internetu jsou otevřené nejen v rámci vzdálených ploch a možností práce ve vzdálené lokalitě, ale také vidíme otevřené komunikace na doménové řadiče, vidíme otevřená sdílení, SNMP protokoly, nebo také nezabezpečené kanály na FTP, či telnet nebo SSH.

Hackeři zranitelností využívají a pokoušejí se do prostředí proniknout pomocí hádání hesla, či zneužívají úniky informací z posledních měsíců. V tomto duchu je potřeba zmínit nedávný únik informací z databází Cit0day.in, kde se vyskytovalo 23600 databází, které se dostaly do rukou hackerů. V databázi se vyskytují i data o cca 400 českých subjektech (domény s koncovkou .cz). Jednotlivé soubory z databáze mají datum vytvoření počínající dnem 19.3.2018 a konče dnem 30.8.2020. Databáze obsahují jména, hesla, e-maily, hashe a také dešifrované hashe.

Nejen přístupy, či zákaznické báze jsou nyní v hledáčku hackerů. Jak je zřejmé, tak obrovský zájem je nyní i o patenty na léky proti COVID-19. Pokud se podíváme na nedávný článek publikovaný společností Microsoft a vytvořený jejich Security Research týmem (https://blogs.microsoft.com/on-the-issues/2020/11/13/health-care-cyberattacks-covid-19-paris-peace-forum), tak uvidíme, že nemocnice mohou být častým cílem, zejména pokud u nich probíhá výzkum léků proti COVID-19.

Aby se snížila pravděpodobnost, že vaše zákaznické báze, duševní vlastnictví, patenty, data, přístupy a jiné informace citlivé povahy někdo odcizí, či rovnou zpřístupní na Dark Webu, pak byste měli podezřelé chování detekovat a obecně minimalizovat možnosti expozice vašeho prostředí. V KPCS používáme službu ATOM ONE, kde podobné aktivity vyhledáváme prostřednictvím celé řady detekčních mechanismů a chráníme tak nejen sebe, ale hlavně naše zákazníky.

V tomto článku se zaměříme na jeden z poměrně častých útoků, a tím je útok hrubou silou (brute force attack). Může se zdát, že tento typ útoků je již přežitý. Opak je pravdou. Je stále velice využívaným a úspěšným.

Detekce metod útoků hrubou silou

Řekněme, že po spuštění anonymizačního nástroje a po provedení skenu portů na IP adresy společnosti, útočník identifikoval otevřené služby do internetu (RDP, SMB, RPC atd.). Tyto služby se bude snažit prolomit různými útoky. Útok by tedy mohl udělat například na vzdálenou plochu, a to dvěma způsoby. První způsob je pomocí metody password spray a druhý pomocí slovníkového útoku. Slovníkový útok bude mít tu nevýhodu, že může dojít k uzamčení účtu do systému, a tak můžeme spíš očekávat útok pomocí metody password spray, ale popíšeme si oba typy útoků.

Už pokusy o skenování bychom měli být schopni identifikovat a případně zamezit dalšímu pokusu skenování například změnou nastavení Access Control Listu (ACL) na našem firewallu nebo úplnému uzavření daných portů.

Jak by mohl útok pokračovat?

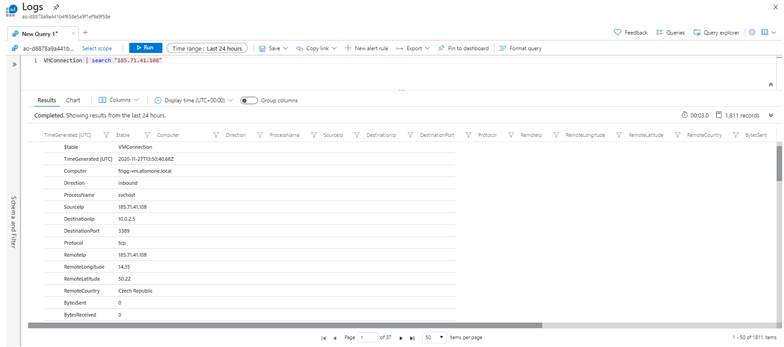

Nejprve se tedy podívejme na vlastní slovníkový útok (dictionary attack) a jeho detekci v ATOM ONE. Útok je cílený proti otevřené službě vzdálené plochy (RDP) našich vlastních serverů. Útočník přistupuje z anonymizované adresy a následně spouští slovníkový útok. Pro anonymizaci může útočník použít síť TOR anebo anonymní proxy servery v internetu, což už je samo o sobě podezřelé chování. V ATOM ONE uvidíme podezřelé IP adresy exit nodů sítě TOR, které se mohou v čase měnit. Pokud útočník komunikuje z veřejně známých proxy nebo z exit nodů TOR sítě, pak můžeme vidět detekce i v rámci komponenty Azure Security Center, nově Azure Defender, která je jednou z volitelných komponent služby ATOM ONE.

A po zobrazení většího detailu daného incidentu jsme schopni vidět i IP adresy, kterých se dané detekce týkají, či mnoho dalších užitečných informací o útočníkovi.

Jak můžete vidět na následujícím obrázku, tak byla dále zaznamenána aktivita při pokusu o prolomení uživatelského jména a hesla na konkrétním zařízení. Důležité je ale to, že IP adresa, ze které byla realizována řada neúspěšných pokusů, byla v jednom případě autentizována do našeho koncového zařízení a útočník se přihlásil správným jménem a heslem. Zde máme tedy jistotu, že byly odcizeny naše autentizační údaje a kompromitováno naše prostředí.

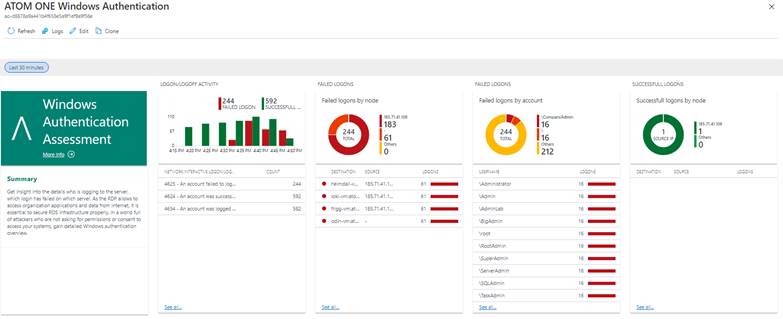

Na toto poté navazují i detekční mechanismy, kde je viditelné, že se opravdu jednalo o útoky hrubou silou na identitu v kontrolovaném prostředí a vy tak nemusíte porovnávat úspěšné a neúspěšné autentizace do prostředí, ale vše vidíte už v rámci vizualizačního balíčku (Inteligence Packu).

Díky ATOM ONE dokážeme útočníka poměrně přesně lokalizovat, stavět statistiky a budovat podmíněný přístup s ohledem na regiony nebo lokality. Detail je možné zobrazit vždy kliknutím na „See all…“, kde máme možnost dotaz upravit, či jinak korelovat s dalšími informacemi z prostředí. Data však můžeme nahrát a propojit s PowerBI, či Azure Workbook, kde máme další možnosti vizualizace přímo do map.

Velmi podobným způsobem pak můžeme detekovat i Password Spray útok, kdy útočník posílá stejné heslo na různá uživatelská jména v prostředí na základě jím připraveného slovníku. Útočník tedy může spustit útok na identifikované IP adresy a služby. Rychlost útoku bude v tomto případě ovlivněna jen výkonem systému útočníka a dostupnou internetovou linkou, a to i za předpokladu, že jsou využívány nejnovější operační systémy nebo ochrana vzdálené plochy pomocí Network Level Authentication.

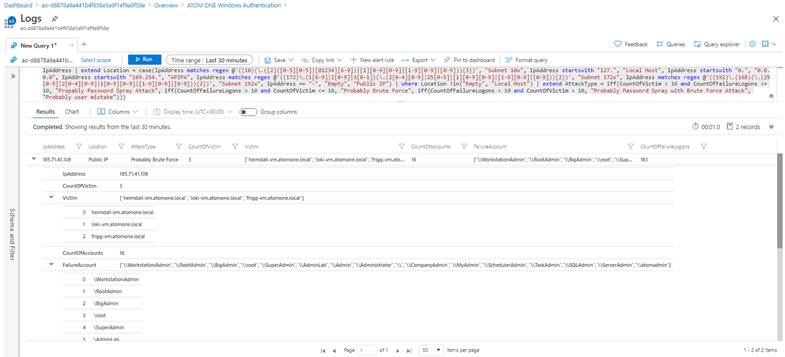

Detekce ve službě ATOM ONE by probíhala podobně jako v předešlém případě. Jen s tím rozdílem, že uvidíme útok na více uživatelských jmen s použitím jednoho konkrétního hesla do systému.

Dále bychom viděli i informace poskytované přímo v k tomu určeném blade, kde je detekován Password Spray útok. Tento blade nám říká, odkud byl útok vedený, a pokud chceme získat detailnější informace, pak se můžeme podívat na obsah daného nálezu kliknutím na položku v tabulce anebo zobrazením všech hodnot tlačítkem „See all…“

Detailnější informace o zneužitých účtech, případně o systémech, na které byl útok veden, lze zobrazit detailem, který můžete vidět níže na uvedeném otisku obrazovky.

Útočníci mohou pro identifikaci potenciálních hesel využívat nejen úniky informací, ale také specializované portály, které hesla z úniků zobrazují, a to včetně množiny služeb, kde došlo ke kompromitaci identity. Proto je vhodné, aby si uživatelé nastavovali jiná hesla do firemního prostředí, než používají v běžném životě a využívali zejména silná hesla doplněna o druhý faktor autentizace.

Mnoho společností používá tzv. Remote Desktop Gateway (RDGW), která vezme běžný protokol vzdálené plochy a zabalí jej do protokolu HTTP(s). Většina útoků s tímto počítá, a proto jsou dostupné nástroje útočníků, které mohou podobným způsobem útočit i na zmiňované brány RDGW. Proti takovému útoku nás zcela neochrání ani implementace virtuální privátní sítě (VPN). Útočník totiž může realizovat podobný útok i na VPN služby, za předpokladu, že tyto služby nepoužívají pro autentizaci certifikát nebo jiný typ druhého faktoru autentizace.

Služba ATOM ONE pomáhá identifikovat potencionální hrozby a předcházet jim. Díky ATOM ONE zjistíte slabiny, aniž byste se museli spoléhat na kolegy, kteří pracují se zdroji jak v lokálním, tak cloudovém prostředí. Tedy supervize pomocí ATOM ONE nás činí odolnými před velkým množstvím kybernetických útoků a napomáhá předcházet lidským chybám, které mohou často vzniknout neznalostí, či tlakem okolností. Pokud byste se o službě ATOM ONE rádi dozvěděli více, pak sledujte náš blog nebo si pusťte záznam webináře Hackeři útočí jak to poznat a jak se bránit, kde vám ukážeme, jak lze ATOM ONE využívat naplno.