V prvním díle tohoho článku jsme podrobně hovořili o tradiční situaci v OT před nástupem cloudových služeb a internetu věcí (Internet of Things, IoT). Probrali jsme provozní a bezpečnostní výhody segmentované sítě v OT na nejběžnější referenční architektuře pro OT doporučované standardem IEC-62443 pro průmyslovou automatizaci a řízení. A vysvětlili jsme si klíčové pojmy OT bezpečnosti jako jsou OT DMZ a průmyslový firewall nové generace s hlubokou inspekcí průmyslových protokolů.

A jak to bude dál?

Somewhere Over The Rainbow

Poslední dekáda je v IT ve znamení razantního nástupu cloudových služeb a v OT ve znamení průmyslového internetu věcí (industrial IoT). Zprvu se zdálo, že se bude jednat o radikální náhradu starého za nové, ale jak už to většinou s radikálními novinkami bývá, v IT je dnes nejčastější hybridní model, který účelně propojuje on-premise svět s cloudy do jednoho prostředí.

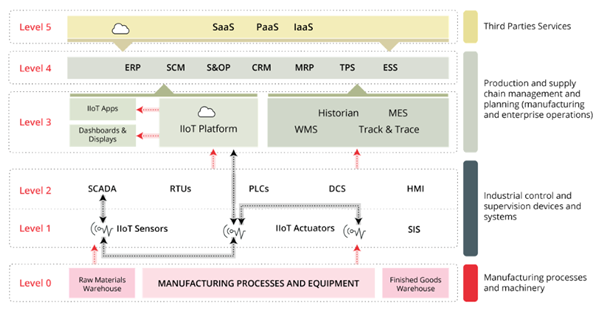

Čeká nás totéž v OT? Troufám si říct, že ano! Vznikl koncept SCADA nové generace (next gen SCADA) či SCADA 4.0, která již zahrnuje integraci IIoT zařízení do tradiční automatizace a řízení, a rozšířený Purdue model, kde se nám již objevuje „Industrial Cloud Level“.

Tyto koncepty v architektonické a bezpečnostní rovině adresují principiální konflikty mezi starým a novým OT:

- Internetové připojení nemá v OT co dělat, nemělo by se nám na L3 nikde objevit (ani v hraniční OT DMZ!) a přitom máme zahrnout internet věcí (IoT)

- Potřebujeme efektivně spravovat OT uživatele a OT stanice a systémy, a přitom bychom měli striktně oddělovat IT a OT stanice, systémy, identity i samotný proces jejich správy v IAM (například Microsoft Active Directory)

- Potřebujeme efektivně a bezpečně řídit výrobu na dané L2 nebo L3 úrovni a současně máme poskytovat stále více dat do nadřazených systémů v IT světě, které se jeden po druhém stěhují do cloudu

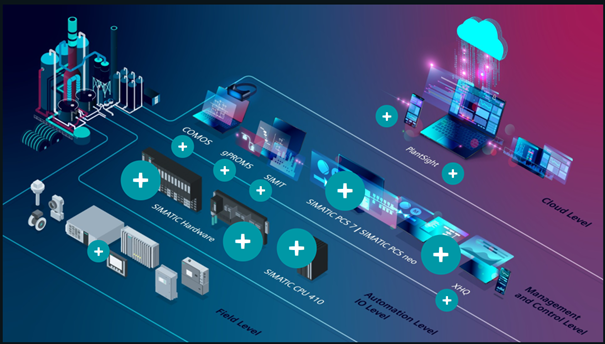

Obr. 1 – Cloud level in Siemens SIMATIC PCS7 reference model | Zdroj: Siemens

Obr. 2 – ENISA Revised Purdue Model with cloud services (2018)

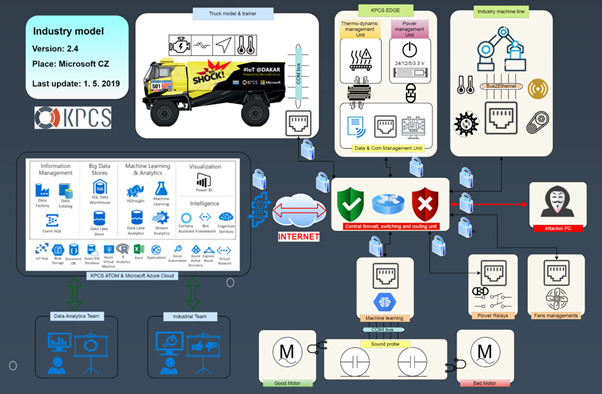

Obr. 3 – KPCS datový a bezpečnostní model pro IIoT prostředí

Cesta vede jednoznačně přes zachování osvědčeného provozního a bezpečnostního modelu řízení a komplexní ochranu celého OT/IIoT prostředí, která na technické úrovni zahrnuje kontrolu komunikačních protokolů a datových toků z OT prostředí (přes dedikovanou IIoT Gateway) a na procesně-organizační úrovni precizní kontrolu průmyslového prostředí.

Obr. 4 – ENISA recommended complex OT practices (2018)

Bez konkrétních funkčních nástrojů jako jsou StormShield Sni40 (průmyslový firewall), Azure Defender for IIoT (pasivní monitoring průmyslového síťového provozu) a Active Directory (centrální správa a konfigurace Windows stanic zařízení), by šlo zase jen o koncepce na papíru. A žádným PowerPointem zatím ještě nikdo nikdy hackera nezastavil! A vy víte, jak na tom jste? Náš KPCS OT Security Check vám může napovědět.

V souvislosti s OT bezpečností připravujeme webinář na téma „Vyvažujeme IT i OT ve výrobním podniku“ kde si ukážeme na výstupech z nástroje KPCS OT Security Check, jaké jsou typické problémy v IT a OT, a podíváme se na typické referenční architektury vhodné pro zabezpečení výrobního procesu a na příklady plánů rozvoje kybernetické bezpečnosti (Cyber Security Roadmaps), které v KPCS pro naše klienty zpracováváme.