Úspěšný ransomware útok je hodně vidět navenek a zaregistrují ho uživatelé i média.

Ransomware navenek aneb všichni se ptají, komu to hrají

- 1. Proč všude v médiích slyšíme právě o ransomware? Vrhli se tedy všichni hackeři na kryptoviry?

Úspěšný ransomware útok je hodně vidět navenek a zaregistrují ho uživatelé i média.

Útočníci se dnes soustředí na firmy, zejména ty významné a úspěšné, stali se z nich „lovci trofejí“ (z anglické zkratky BGH – big game hunting). Snaží o systematické napadení celého IT prostředí včetně zálohovacích systémů a záloh samotných. Napadená firma de facto přišla o své IT, má zašifrované nedostupné klíčové systémy a klíčová data a obratem se uživatelé, partneři a média začnou vyptávat, co se to stalo.

Stále více dnešních útočníků předem část dat zkopíruje a vynese ven a firmu vydírají hned ze dvou stran, že jí „pomohou“ dešifrovacím programem s obnovou dat a že o uniklých datech nikomu (prozatím) neřeknou. Jedná se o taktiku „zdvojeného vydírání“ (z anglických zkratek DE – double extortion – nebo DT – double-trouble).

A po týdnu každé neplatící firmě vytvoří „nástěnku hanby“, kde jsou vybrané šťavnaté úlovky, například prémie zaměstnanců nebo textový soubor s admin hesly k jednotlivým souborům. Samozřejmě zařídí, aby se o stránce dozvěděla média i široká veřejnost a „všichni se ptají, komu to hrají“.

Daleko častější jsou ale podvody podvrženým e-mailem nebo přes kompromitovanou e-mailovou schránku, kdy se útočník v pravý čas a naprosto dokonale zapojí do obchodní korespondence a přesvědčí protistranu k platbě na jeho účet (anglická zkratka BEC – business email compromise). I když způsobují celosvětově daleko větší ztráty, nejsou tak vidět. Utekly „jen“ peníze a nějaká ta data, zkompromitoval se jen e-mailový účet, firma funguje dál.

- 2. Proč útoky ransomware v poslední době tak narostly? Opravdu firmám přituhlo?

Ransomware tady byl už dávno (viz případ Dr. Joseph Poppa z r. 1989) a pravidelně se o něm píše už přes 10 let. Změnila se ale taktika útočníků. Už neútočí na ty zdánlivě nejslabší a bezbranné, troufají si na přední značkové firmy a požadují adekvátní výkupné. A také ho dostávají zaplaceno!

Dříve útoky cílily na malé podnikatele a domácí uživatele, útočník nepředpokládal vysokou úroveň zabezpečení, útok byl jednoduchý a prvoplánový – malware v příloze rychle zašifroval soubory na lokálním disku, požadovaná částka byla často pod 100 USD, aby to v Americe nebyl federální zločin. Hackeři zisk střádali po malých částkách a ve firmách se ransomware objevoval v podstatě omylem, tj. když uživatel používal firemní IT k soukromým účelům.

V roce 2018 nastal obrat, útočníci loví velké ryby, cílí na firemní sféru a požadují miliony. Naučili se své řemeslo, zorganizovali se do profesionálních gangů, dobře investovali své zisky do profi nástrojů, nových ofenzívních technik a špičkových expertů. Firmy, magistráty, školy, nemocnice a státní instituce nestačily zareagovat, jsou v asymetrické situaci, nestačí jim v asymetrické kybernetické válce dech. Ransomware je lukrativní byznys s nízkým rizikem a enormními zisky a zatím není mnoho důvodů, které by útočníky odradily.

Ransomware útoky zaznamenaly za poslední 2 roky nárůst o 97 % (Ref Phishme). Celkové škody z ransomware jsou jen v regionu USA cca 12 miliard ročně a budou narůstat až k 20 miliardám USD v příštím roce (2021). (Ref Ponemon).

Střední doba detekce a vyřešení úniku dat nebo průniku do prostředí byla v roce 2019 280 dní. Oproti roku 2019 se situace nezlepšila. (Ref Ponemon). Podniky mají dlouhodobě velkou ztrátu za útočníky, zejména v nasazení moderních bezpečnostních nástrojů.

- 3. Proč vůbec útočníkům někdo platí? To nikdo nedělá zálohy?

Hodně firem útočníkům zaplatí, odhadem 70 % úspěšně napadených (Ref Phishme State of the Phish 2020, page 41).

Požadované výkupné u ransomware útoku narostlo v posledním kvartálu 2019 (Q4/1019 vs. Q3/2019 vs.) o 104 % (Ref Coverware). Pozn.: Příčinou byla zvýšená aktivita a celosvětová úspěšnost gangu Ryuk, který si vybírá lukrativní cíle (úspěšné a významné společnosti) a požaduje „nejvyšší výkupné na trhu“. Ryuk si vyžádal řadu obětí i v ČR, mimo jiné řádil v Nemocnici Benešov (Ref NÚKIB).

V typické firmě je zálohování navrženo a nastaveno na neúmyslné mimořádné situace typu požár, chyba v programu, selhání hardware nebo omyl uživatele či správce a na rychlou automatizovanou obnovu malé části prostředí (serveru, složky, souboru). Zálohovací systém i samotné zálohy jsou online a nejsou v ICT prostředí speciálně oddělené. Napadení záloh je logickým cílem útočníka, ale firma na tento scénář není úplně připravená.

Čili vše je pro zkušené hackery snadno dostupné a oni vědí, že firma bez systémů, dat a záloh jim ráda zaplatí. A mohou požadovat ty nejvyšší částky. Vědí, že i tak je jejich výkupné za dešifrovací program je zhruba 20krát levnější (Ref Security Magazine – Cost of Ransomware Related Downtime 20109; Datto – 2019 Global State of the Channel Ransomware Report) než konzervativní obnova a zotavení po takto zničujícím útoku.

- 4. Chytí firma ransomware jako rýmu, náhodně, od neukázněných uživatelů?

Oportunistický scénář (plošný útok na náhodné cíle) rozhodně není scénář, který vede k největším škodám.

Útočníci provádějí detailní průzkum a pečlivě si vybírají své cíle. Firma bude čelit cílenému a připravenému útoku od specializované a dobře organizované kyber-kriminální skupiny.

Mezi nejznámější a nejnebezpečnější skupiny (zaměřené na taktiku lovce trofejí se zdvojeným vydíráním (BGH+DE/DT) patří (abecedně řazeno):

AKO, Avaddon, CLoP, Conti, CryLock, DarkSide, DoppelPaymer, Egregor, LockBit, Maze, MountLocker, Nemty, Nephilim, NetWalker (bývalý Mailto gang), ProLock, Pysa (či Mespinoza), Ragnar Locker, Ranzy Locker, REvil (či Sodinokibi), Sekhmet, Snake, Snatch, SunCrypt\ (Ref Cyware – Data Dumping by Ransomware Operators; Sophos – Ransomware gangs using social pressure; Bleeping Computer – List of ransomware that leaks victims‘ stolen files if not paid)

Skoro by to chtělo na závěr drobného výčtu podotknout: „A ty víš, komu zítra zaplatíš?“

- 5. Jak tedy probíhá typický ransomware útok? Proč neštěstí chodí ve třech? Kdo jsou pánové otvírák, šmírák a zabiják?

Útok začíná nenápadně, a to doručením RAT (Remote Access Tool). Je to takový pan Otvírák. Otvírák dveří, Trojský kůň. Což je nenápadný škodlivý malware, který útočníkovi umožní proniknout do prostředí a vzdáleně ovládat napadený počítač. Krade hesla, přístupové údaje, vynáší citlivá data a soubory. Nejčastěji bývá doručen prostřednictvím e-mailu jako odkaz či infikovaná příloha. Otvírák může doručit a rozšířit další malware na napadené počítače.

Útok pak pokračuje špionáží: nasazení pana Šmíráka, spywaru, který doručil Otvírák. Může být též doručen přílohou či odkazem v e-mailu. Špehuje a vynáší citlivá data, hesla a přístupové údaje. Šmírak je v akci nejdéle. Šmírák je ale nakonec vždy vidět, a to v toku dat a komunikaci s útočníkem.

Konečný úder pak provede Zabiják, ransomware. Ten zašifruje napadený počítač a dostupné okolní systémy a čeká na zadání odblokovacího klíče. Ransomware málokdy sám dokáže proniknout, proto je doručován Otvírákem. Z povahy věci je nakonec vždy vidět, někdy i na každé obrazovce.

Grafika: Komiks s anatomií útoku.

Anti-ransomware aneb štěstí přeje připraveným

- 6. Pomoc! Jsem po útoku ransomware, nic mi nejede, nic mi nezůstalo. Můžete mi to nějak vrátit zpět?

Tady je každá rada drahá! Je to jako z chovatelské poradny v ABC mladých techniků a přírodovědců: „Umřel mi křeček, co mám dělat?“ Oplakáme ho a koupíme si nového.

A pokud jim zaplatíme, tak jsme právě podepsali stejný rozsudek dalším desítkám obětí.

- 7. Můžeme s tím něco rozumného udělat?

Jistě. Pokud si připustíme, že se nás to také týká a předem se na tento scénář připravíme.

Uživatelé jsou u ransomware stále nejslabším článkem. Phishing na ně stále zabírá. S hesly to také není valné. Nejčastější vstupní branou útoků (67 %) je phishing/spearphishing, následuje zneužití hesla a přístupových práv (Ref Datto – State of the Channel Ransomware Report 2019, page 9). Phishing e-maily v rámci ransomware útoků zaznamenaly za poslední 2 roky nárůst o 107 %. (Ref Phishme).

Čím delší čas mají hackeři k provedení útoku, tím větší jsou škody a naopak – čím rychleji zvládneme obnovu a zkrátíme výpadek systémů, tím lépe.

- 8. Vyplatí se nám investice do kyberbezpečnosti?

Určitě. Je to jediná možná cesta. Dnes více než kdy jindy platí, že útok není otázkou ZDA, ale KDY!

A na zvídavé dotazy odpovídat PŘIJDOU JEŠTĚ LETOS! Pravděpodobnost napadení firmy v průběhu jednoho roku se totiž odhaduje na 52 % (REF Phishme State of the Phish 2020, page 41)

Přístup firem k ransomware je ale stále příliš reaktivní (hasiči, plátci výkupného). Všichni zaspali a příprava stojí nějaký čas a peníze.

U ransomware lze 90 % nákladů spojených s útokem eliminovat proaktivním přístupem a investicí do bezpečnosti a odhadovaná průměrná úspora nákladů/výdajů je pro US firmy 400tis USD per útok. (Zdroj: Ponemon)

K významným faktorům, které prokazatelně snižují škody o desítky procent patří nasazení moderních nástrojů k detekci bezpečnostních událostí s prvky umělé inteligence a automatizovaná kontrola slabin a zranitelností, společně snižují průměrnou ztrátu o 25 %. (Zdroj: Ponemon). Tyto nástroje jsou na trhu k dispozici, my můžeme doporučit náš ATOM ONE, díky kterému lze identifikovat např. nestandardní chování „uživatelů“ ve vašem prostředí. Podstatně dříve, než za výše zmiňovaných 280 dní.

A letošní zima se zeptá, co jsi dělal v létě

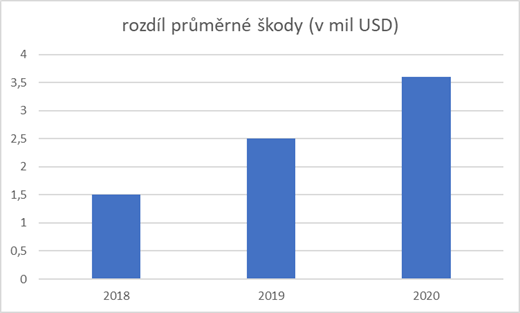

Použití nástrojů a automatizace v kyberbezpečnosti dává rozhodně smysl a výsledky jsou vidět v celosvětových statistikách. V roce 2018 byla rozdíl škod během jednoho jediného napadení (incidentu) mezi připravenou a nepřipravenou firmou 1.5 milionu USD, v roce 2019 už to bylo 2.5 milionu USD a v první polovině roku 2020 3,6 milionu USD. A nůžky se mohou rozevřít ještě více. (Ref. Ponemon COTDB)

Rozdíl průměrné škody mezi připravenou a nepřipravenou firmou.