Dnes bych se s vámi rád podělil o pár zkušeností z testování jednoho cloud based SIEMu. Často se ke mně dostávají konstatování, že cloud based SIEM přeci nemůže detekovat hrozby stejně dobře jako lokální SIEM. Opak je pravdou. Seznámím vás s některými typy útoků, které jsou běžně vedeny na služby Office 365 a Microsoft Azure a zapadají do části Initial Access v rámci MITRE ATT&CK frameworku a které jsem s rychlostí blesku detekoval ve službě Azure Sentinel.

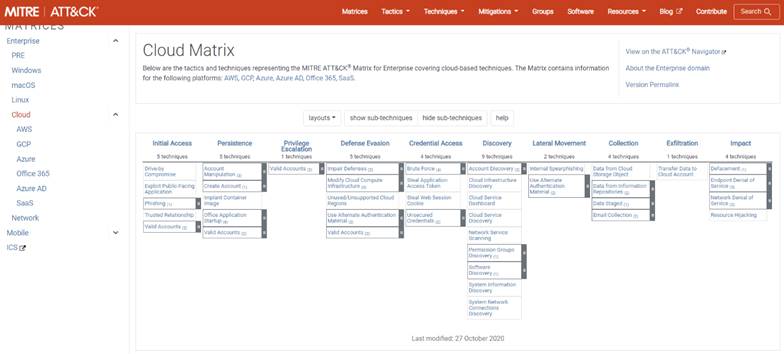

Na začátek bychom si měli říct, o jaký SIEM se vlastně jedná. Ano, jedná se o relativně nový a velice rychle se rozvíjející Azure Sentinel, který není jen SIEMem, ale také SOARem (Security Orchestration, Automation and Response), tedy nástrojem pro orchestraci a automatizaci reakce na základě detekcí. Azure Sentinel se za posledních několik měsíců posunul do velkého a robustního řešení, které dokáže chránit lokální koncové body a cloudové služby Office 365 a Azure. V zásadě ale umí mnohem více, protože má již připravené konektory pro mnoho systémů, firewallů, služeb atd. a jejich připojení je opravdu velice jednoduché a otázkou několika minut až hodin. Zajímalo mě, jak rychle a funkčně je schopen Azure Sentinel detekovat běžné útoky vedené na Office 365. Abychom tyto hrozby pochopili, musíme si ještě ukázat MITRE ATT&CK Framework pro Office365, Azure a Azure AD. Níže vidíte mapu taktik, technik a procedur, které se používají běžně při útoku na cloudové prostředí (vyjma Azure je zde uveden i Google Cloud a Amazon Web Services). Zajímaly mě hlavně průniky do prostředí, tedy fáze Initial Access. Azure Sentinel je ale schopen detekovat v každém bloku MITTRE ATT&CK nějakou hrozbu.

K detekci Azure Sentinel používá logy, Graph API, Syslog a mnoho dalších zdrojů, jako například Common Event Format (CEF), anebo nativní konektory do služeb jako Microsoft Cloud App Security, Microsoft Defender for Endpoints nebo Microsoft Defender for Identity atd.

Velkou výhodou je fakt, že Azure Sentinel vás pro cloudové služby Office365 a částečně i Azure nebude nic stát, protože přímo Microsoft nastavil licenční politiku tak, aby Azure Sentinel mohl být integrální součástí každé implementace Office 365 a Azure AD. Z tohoto důvodu si myslím, že jeho vytvoření dává velký smysl. Pozor ale musíme dávat při vytváření tenantu a Azure prostředí, protože je potřeba jej správně nastavit a zabezpečit. Což znamená, že nějaké náklady s tím spojené zde jistě budou, i když vlastní „Proof of Concept“ nasazení bude relativně jednoduché.

Tímto bych tedy uzavřel úvod k Azure Sentinel, protože o nasazení a možnostech jsem psal již dříve a není to tématem dnešního článku. Nyní se pojďme podívat na „hrozby jako na dlani“.

Většina útoků v cloudu je vedena proti identitě, ale stranou nezůstávají ani internet-facing aplikace, které jsou často otevřeny přílišnému množství diváků, a to i za předpokladu, že se jedná například o managementy serverů, které jsou publikovány skrze SSH nebo RDP. Na tyto služby se často útočí, a to skoro stejně tak často jako na identity. Cílem útoku na identitu je většinou infiltrace do prostředí, získání dat nebo výkupného. U zařízení to však může být mnohem širší záběr a díky silné internetové lince cloudu jsou hojně zneužívána zařízení jako Zombie, která se stanou součástí BOT Net sítě. Díky těmto Zombie je možné následně útočit, a to nejen pro DoS nebo DDoS..

Pojďme se na jeden z takových útoků podívat. Tím, co je aktuálně považováno za nejhorší, je právě Phishing nebo Spear Phishing, kde je cílem útočníka získat buď přihlašovací údaje, anebo získat access token, kterým by se do prostředí přihlásil. K tomu může využívat různé druhy služeb, často je to zkopírovaná internetová stránka portal.office.com, lokální implementace formuláře z ADFS s custom brandingem a jiné tomu podobné aplikace. Custom branding pomůže útočníkovi získat větší důvěru u uživatele, takže sníží uživatelskou pozornost. Problém však je ten, že taková aplikace je určena výhradně pro cílený phishing, tedy spear phishing. Pokud je aplikace generická, pak je odesílána na větší množství firem a jedná se spíš o phishing nebo scam.

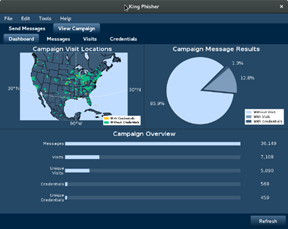

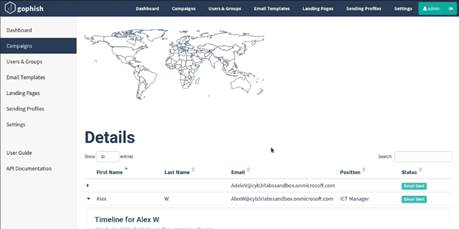

Útočník použije vlastní implementaci SMTP serveru, nebo si nasadí nějakou aplikaci, kterou pak může využít k odesílání phishingových zpráv. Jednou z nich může být například KingPhisher nebo GoPhish.

V neposlední řadě je schopen vytvořit vlastní custom aplikaci a tu následně publikovat prostřednictvím Azure AD, které umožňuje registrovat aplikaci. Tato aplikace může být tzv. multi-tenantní, tedy připojitelná do jiného cloudu a osahuje požadavky na zpřístupnění Access Token a ID Token. Dále pak taková aplikace obsahuje požadavky na nastavení oprávnění v zákaznickém tenantu (aby mohla vykonávat operace, které jsou pro její fungování nutné). Běžné aplikace hackerů obsahují nadměrné množství požadovaných oprávnění a vydávají se za korektní aplikaci, například České pošty, banky nebo Celní správy, čímž se snaží oklamat uživatele. Ve chvíli, kdy útočník donutí svou oběť kliknout na tlačítko a aplikaci se povede zápis do prostředí zákazníka, pak má útočník často vyhráno a může s prostředím operovat. Oprávnění, která jsou často vyžadována, jsou založena na přístupu skrze tzv. Graph API, což je část cloudu, která umožňuje pomocí programové vrstvy ovládat prostředí Microsoft Azure. Máme přístupy (jméno a heslo) a máme i tzv. access token uživatele společně s e-mailovou adresou a z pozice útočníka už můžeme dělat v cloudu mnoho, respektive to, co může uživatel v cloudu dělat sám pod svou identitou. Útočník tedy pro jistotu ještě vytvoří několikavrstvý tunel a realizuje přístup do cloudu (na adresu portal.azure.com nebo na uvedené GraphAPI programovou cestou). Může přistoupit skrze Proxy do TOR sítě a pak zase do Proxy, aby byl co nejvíce anonymizován.

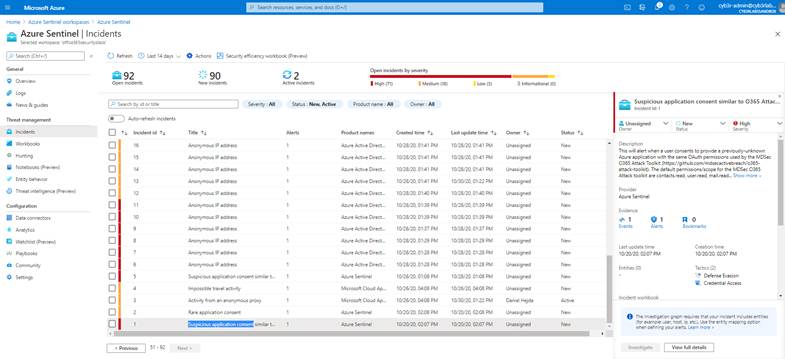

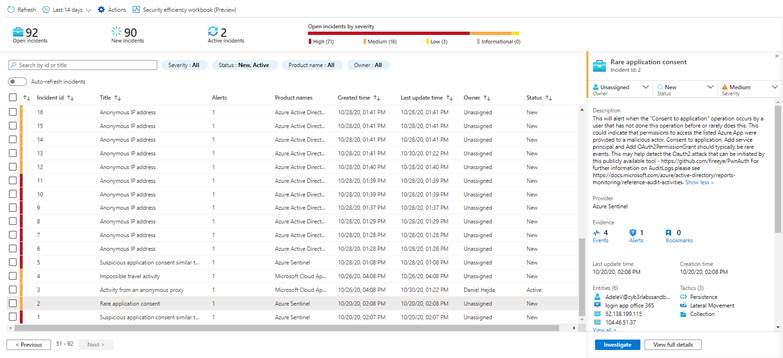

Jak na toto reaguje již zmíněný Azure Sentinel? První věcí, kterou jistě uvidíme, je manipulace s Tokenem. Samozřejmě pouze pokud máme nastaveno správné pravidlo, které tuto aktivitu detekuje, a to přímo v Azure Sentinel.

Ještě jeden alert, který bude pravděpodobnější, nám vyskočí přímo v Azure Sentinel, a to je alert, který se dívá, že uživatel provedl přidělení oprávnění aplikaci využívající OAuth (tedy náš Access Token). Odcizení jména a hesla detekovat nemůžeme, ale mohli bychom jej – a budeme detekovat – později.

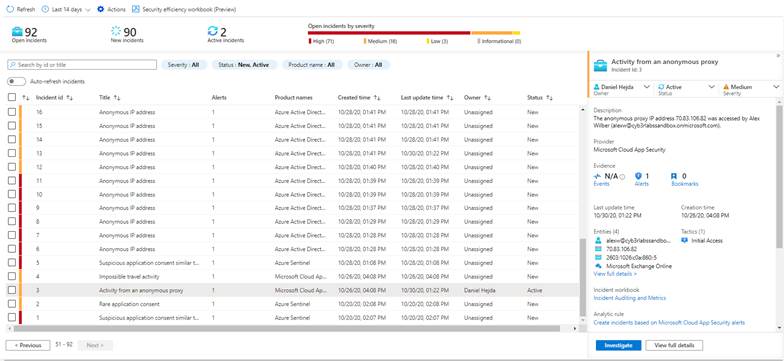

Poté co útočník získá jméno a heslo do prostředí, pokusí se jej použít. Tím ale vzbudí Microsoft Cloud App Security, které má konektor do Azure Sentinel. Alerty máme na stejném místě a daný alert můžeme vyšetřovat kontextově společně.

Pokud ale nemáme Microsoft Cloud App Security, tak si vystačíme i s logem z Azure AD, a tedy konkrétně logem přihlášení, kde vidíme, že se útočník pokoušel přihlásit z anonymní IP adresy. Tím dostáváme další kontextovou zprávu o narušení bezpečnosti.

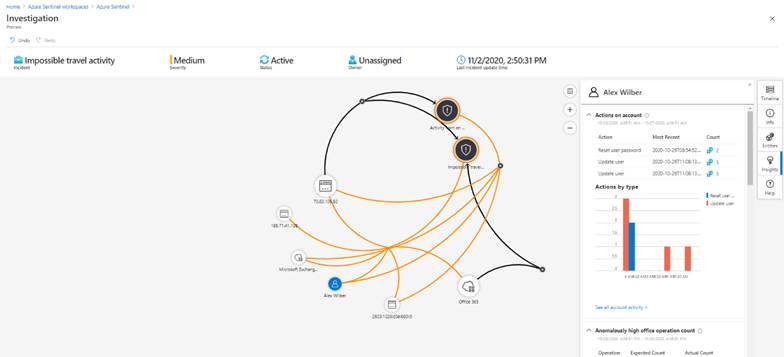

Azure Sentinel nám dává indikátory kompromitace a entitiy, se kterými bylo manipulováno během útoku. My však potřebujeme vidět větší detaily kompromitace. Proto můžeme zahájit vyšetřování a na konkrétní alert se podíváme v širším kontextu a v grafickém znázornění.

Tímto jsme schopni provést kompletní vyšetřování a jsme schopni snadno získat potřebná IoC. Podstatné je, že Azure Sentinel není jen SIEM, ale také SOAR, jak již bylo v úvodu zmíněno, a proto může operátor na danou aktivitu vytvořit Playbook, který provede reakci v systémech automaticky, a to bez ohledu, zda se jedná o zdroje v cloudovém nebo lokálním prostředí. Automatizační pravidla jsou postavena nad komponentou Logic Apps, a proto umožňují nepřeberné množství možností a typů reakcí na vzniklé incidenty.

Tímto bych rád uzavřel malou ukázku útoku na uživatele a detekci v prostředí Azure Sentinel. Chci zdůraznit zdůraznil, že sama služba má dnes 158 detekčních pravidel, která jsou postavena na všechny fáze MITRE ATT&CK Kill Chain. Využívá mnohé konektory a je velmi snadno propojitelná s Microsoft ekosystémem služeb, což jí dává neuvěřitelné možnosti. V neposlední řadě je to cena, která vám dává možnosti službu využít pro služby Office365. Dává také možnost data vizualizovat, kontrolovat, analyzovat, detekovat hrozby a v zásadě předcházet, případně detekovat útočníka, který se snaží prorazit váš fyzický nebo lidský firewall. Azure Sentinel stojí rozhodně za otestování, a to nejen pro zákazníky, kteří využívají služby Microsoft 365 E5, ale i pro zákazníky, kteří mají licenční plány nižší.