Bitlocker – jen s GPO a klíče zálohované v AD

Co vlastně Bitlocker je a jaké možnosti pro jeho nasazení máme?

Bitlocker je technologie pro šifrování diskových oddílů, která je součástí OS Windows (klientských i serverových) od verze Windows Vista a Windows Server 2008. U klientských OS však není součástí všech edicí, jako u serverových OS. Pro aktuální Windows 10 je součástí edicí Professional, Enterprise a Education. Bitlocker umožňuje šifrovat nejen celé systémové i nesystémové oddíly disků, ale i výměnná datová media (USB disky, SD karty, …). Jako šifrovací algoritmus je používán AES (Advanced Encryption Standard) v modu CBC (Cipher Block Chaining) nebo nověji pro Windows 10 mod XTS (XEX-based tweaked-codebook mode with ciphertext stealing). Délka klíče je 128-bit nebo 256-bit.

Klíče, kterými je obsah disku šifrován, by měly být uloženy v TPM (Trusted Platform Module) čipu, kterým je dnes vybaven téměř každý notebook či desktop. Nicméně klíče můžeme uchovat i jiným způsobem – opíšeme, vytiskneme, uložíme na USB. Tyto klíče jsou pak použity k tomu, aby mohl být obsah disku dešifrován a operační systém mohl vůbec naběhnout. Pokud přijdeme o všechny dešifrovací informace, disk už nikdy nepřečteme.

Pro podnikové prostředí existuje ještě jedna možnost, kam ukládat klíče, a to AD (Active Directory). Podmínkou je, aby počítače, pro které chceme klíče ukládat do AD, byly členy domény. Zde také máme možnost využít GP (Group Policy) pro centrální nastavení požadovaných parametrů Bitlockeru.

Pro úspěšné nasazení šifrování disků Bitlockerem je nutné zajistit následující konfiguraci počítačů:

-

BIOS a ovladače na posledních verzích

-

TPM čip verze 1.2 a vyšší

-

TPM čip aktivní a inicializovaný (Ready for use)

-

disk musí mít dva oddíly:

- systém/boot oddíl – skrytý oddíl, kde jsou uloženy soubory pro start systému

- používaný BIOS firmware – oddíl formátovaný NTFS

- používaný UEFI-based firmware – oddíl formátovaný FAT32

- OS/Windows oddíl – musí být formátován NTFS, obvykle značený C:

-

disky musí být Basic (dynamické disky nejsou podporovány)

-

OS:

- Windows 7, 8, 8.1, 10 (podporovaná edice)

-

na prvním místě v pořadí bootování je uveden pevný disk

Šifrování disku/ů můžeme zapnout:

-

ručně

- z GUI – Bitlocker Drive Encryption

- příkazem PowerShell (Bitlocker module) nebo BitLocker Drive Encryption Tools

-

automatizovaně/vzdáleně v podnikovém prostředí přes GP, SCCM, MBAM

Poznámka: Bitlocker je zapnut automaticky pouze v případě, že se k počítači přihlásíme buď Microsoft nebo Azure účtem. Pokud se k počítači přihlásíme lokálním/doménovým účtem, tak se Bitlocker automaticky nezapne a je třeba ho zapnout.

Tolik stručně teorie. Pojďme se věnovat praxi, kde si popíšeme, jak nasadit šifrování Bitlockerem pro disk s OS (typicky C:) v podnikovém prostředí s uložením klíčů v AD.

Před nasazením Bitlockeru je třeba mít připravené schema AD, rozšířené o objekt a atributy, kam budou klíče a hesla ukládány. Zde nám MSFT vyšel vstříc a od verze operačního systému Windows Server 2008 je schéma AD již rozšířené v defaultu. Jedná se o následující objekty.

| Jméno objektu | Třída objektu |

|---|---|

| ms-FVE-KeyPackage | attributeSchema |

| ms-FVE-RecoveryGuid | attributeSchema |

| ms-FVE-RecoveryInformation | classSchema |

| ms-FVE-RecoveryPassword | attributeSchema |

| ms-FVE-VolumeGuid | attributeSchema |

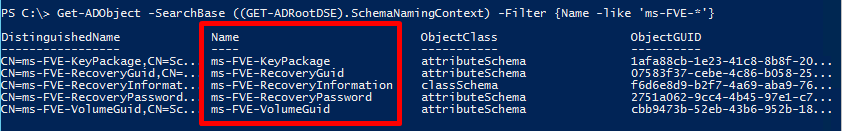

Zda je i naše schéma AD rozšířené o potřebné objekty, můžeme zkontrolovat příkazem:

*Get-ADObject -SearchBase ((GET-ADRootDSE).SchemaNamingContext) -Filter {Name -like 'ms-FVE-\*'}*

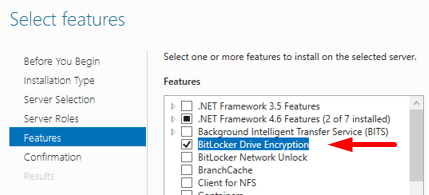

Abychom mohli zobrazit uložené klíče v AD, je třeba doinstalovat rozšíření „Bitlocker Drive Encryption“ pro konzoli ADUC (Active Directory Users and Computers). Instalace je možná přes Server Manager nebo z příkazové řádky PoweShell. Po instalaci je nutný restart serveru. Rozšíření je třeba nainstalovat na všechny servery nebo management stanice, kde chceme zobrazovat uložené klíče Bitlockeru.

Server Manager:

Příkaz PS:

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools

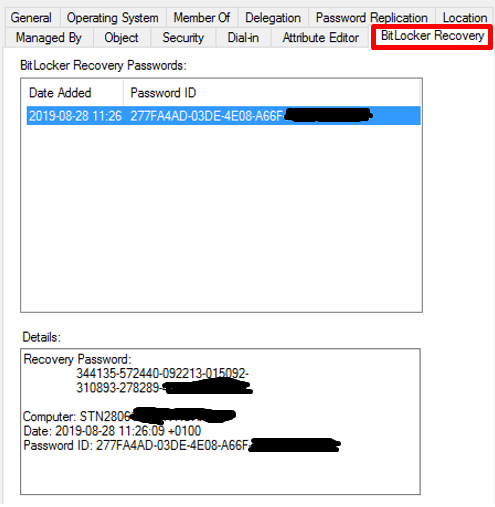

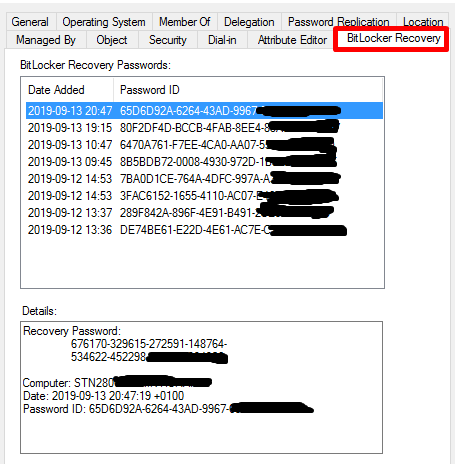

Po instalaci rozšíření se v zobrazení vlastností počítače objeví nová záložka „Bitlocker Recovery“ a uložené klíče jsou pak zobrazeny.

Dále potřebujeme nastavit příslušná práva pro následující tři atributy:

| Attribute | Applies to Object | Used for |

|---|---|---|

| msTPM-OwnerInformation | computer | Contains the owner information of a computers TPM. |

| msFVE-KeyPackage | msFVE-RecoveryInformation | Contains a volumes BitLocker encryption key secured by the corresponding recovery password. |

| msFVE-RecoveryPassword | msFVE-RecoveryInformation | Contains a password that can recover a BitLocker-encrypted volume. |

Pro první atribut "msTPM-OwnerInformation" je třeba nastavit práva zápisu pro účet " NT AUTHORITY \SELF", aby počítač měl možnost uložit TPM recovery informace do AD. Nastavit můžeme ručně delegací práv v AD na objekt Computer nebo můžeme použít připravený vbs skript z následujícího odkazu.

Pro zbylé dva atributy, které jsou součástí podobjektu „msFVE-RecoveryInformation“, je třeba delegovat práva čtení pouze v případě, že potřebujeme zajistit čtení uložených informací pro jiné účty (uživatele), kteří nemají práva Domain Admins. Členové skupiny Domain Admins mají full práva k danému podobjektu nastaveno by default. Typicky se jedná o uživatele helpdesku. Tento podobjekt má nastaven "Confidential bit“ pro "searchFlag" atribut v rámci Controll_Access permissions. Bližší popis je ZDE. Nastavit opět můžeme ručně delegací práv v AD na daný podobjekt nebo můžeme použít připravený vbs skript (DelegateBitLocker.vbs) z následujícího odkazu.

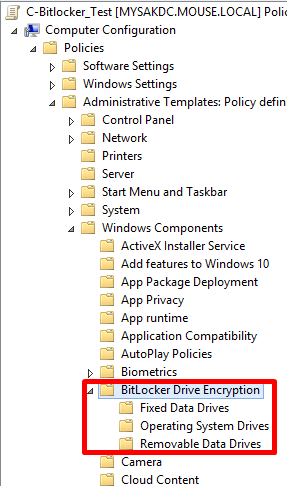

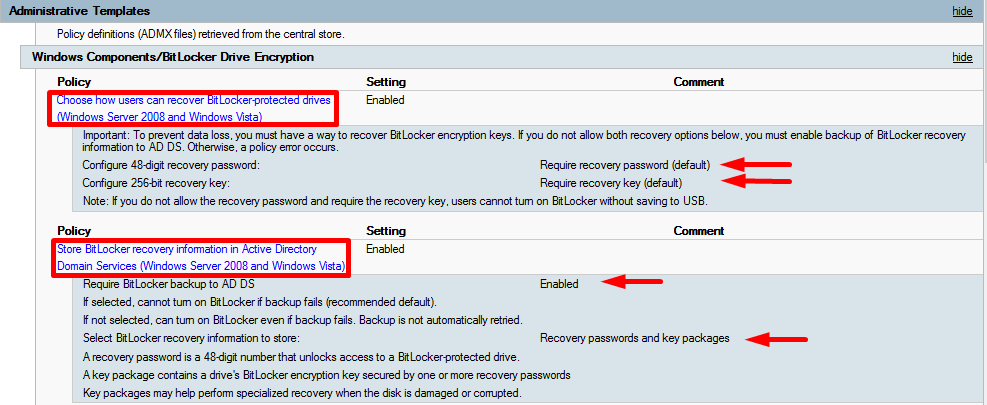

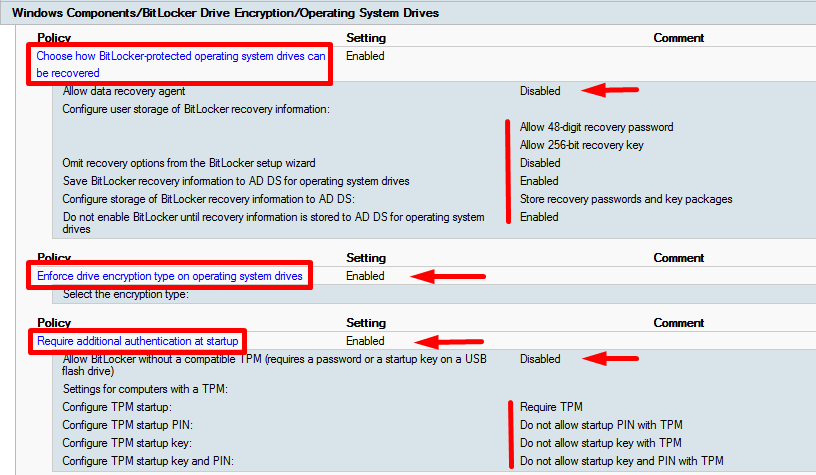

Prostředí AD máme připraveno a můžeme se vrhnout na přípravu GPO. Nastavení GPO pro Bitlocker se nacházejí v Computer Configuration na cestě:

Administrative Templates -> Windows Components -> Bitlocker Drive Encryption

Pod touto cestou jsou pak nastavení rozdělená dle disku, který chceme šifrovat:

· Fixed Data Drives

· Operating System Drives

· Removable Data Drives

Minimální konfigurace GPO pro šifrování disku s OS (celý disk, nejen využitá část), vynucené uložení klíčů v TPM a jejich záloha v AD a bez interakce uživatele při startu počítače (bez zadávání PINu nebo hesla) je následující:

Bližší popis všech možných nastavení GPO je popsán v dokumentaci ZDE.

Tím máme připraveno jak prostředí AD, tak i konfiguraci parametrů BitLocker. GPO nyní nalinkujeme na OU, kde máme počítače, které chceme šifrovat. GPO bude aplikovaná na počítače, ale stále nemáme disk šifrovaný.

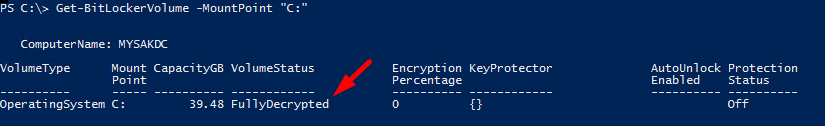

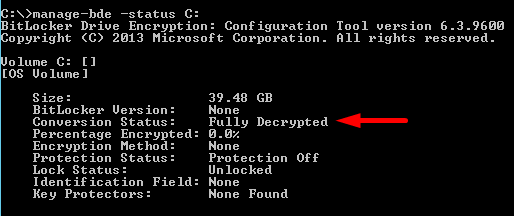

Aktuální stav šifrování disku/ů můžeme zjistit příkazy:

· PowerShell (je třeba doinstalovat BitLocker module)

o Get-BitLockerVolume (pro všechny disky)

o Get-BitLockerVolume -MountPoint "C:" (pro disk C:)

· BitLocker Drive Encryption Tools (je součástí OS, není třeba instalovat)

o manage-bde -status (pro všechny disky)

o manage-bde -status C: (pro disk C:)

o přidáním parametru -ComputerName „Jmeno_počítače“ můžeme zjistit stav vzdáleně

Musíme tedy šifrování zapnout. Jak jsme si řekli v úvodu, zapnutí šifrování provedeme nastavením přes GP. Možností je více. V každém případě budeme potřebovat spustit příkaz, který nám jednak vygeneruje potřebné šifrovací klíče a jednak šifrování zapne. V úvahu tedy připadá Startup skript, Logon skript nebo skript spuštěný naplánovanou úlohou. Ukázka použitého skriptu je zde:

echo off

REM Nastav recovery password pro C: drive pouze, pokud již neexistuje

manage-bde -protectors -get C: -type recoverypassword

IF NOT "%ERRORLEVEL%" EQU "0" (

REM pridani RecoveryPassword protectoru (GPO nastavuje ulozeni do AD)

manage-bde -protectors -add C: -RecoveryPassword

)

REM Zapni Bitlocker na C: drive

manage-bde -status C: -p

IF NOT "%ERRORLEVEL%" EQU "0" (

manage-bde -on C: -SkipHardwareTest

)

Ve skriptu je nastavena kontrola, zda již klíč není vygenerovaný. Pokud by kontrola nebyla, při každém spuštění by se generoval nový klíč a ukládal do AD. Výsledkem by byl nepřehledný stav, kdy v AD vidíme více klíčů, ale nejsme schopni určit, který byl použit pro šifrování disku.

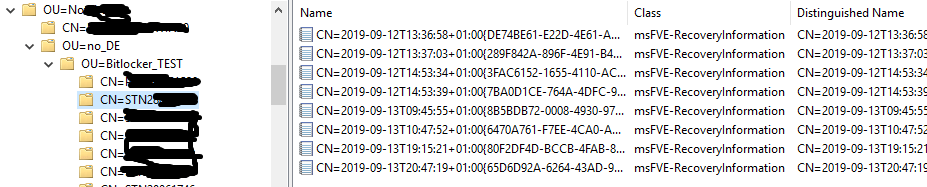

Pokud budeme chtít nepotřebné klíče z AD vymazat, využijeme ADSI Edit. Není žádný nástroj, který by dokázal vybrané klíče smazat. V ADSI Editu se připojíme na „Default naming context“ a projdeme OU strukturu až na objekt počítače, pro který chceme informace o klíčích smazat. Vybereme příslušný záznam a odmažeme.

Jen ještě doplním, že je vhodné zapojit do startu počítače i uživatele a vynutit např. zadávání PINu nebo hesla. Tedy přidat další nutný krok při startu počítače. Pokud tak neuděláme, počítač vždy nastartuje (klíč si vyzvedne z TPM čipu) a data budou dostupná. Tedy šifrování disku s OS nás ochrání pouze pro off-line útok, kdy disk někdo vyjme a připojí k jinému počítači. Nikoli proti odcizení celého počítače.

Sdílej v médiích